Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

На этой неделе Wikileaks обнародовала бумаги, касающиеся работы различных утилит, входящих в инструментарий Brutal Kangaroo (ранее носил имя EZCheese), при помощи которого ЦРУ проникает в изолированные от сети и оффлайновые компьютеры. Конечно, никакой магии и экзотики здесь нет (решения ЦРУ не чета методам, которые разрабатывают специалисты из университета имени Бен-Гуриона), и агентам предлагают использовать для заражения вредоносные USB-накопители.

В состав Brutal Kangaroo, созданного еще в 2012 году, входят следующие инструменты:

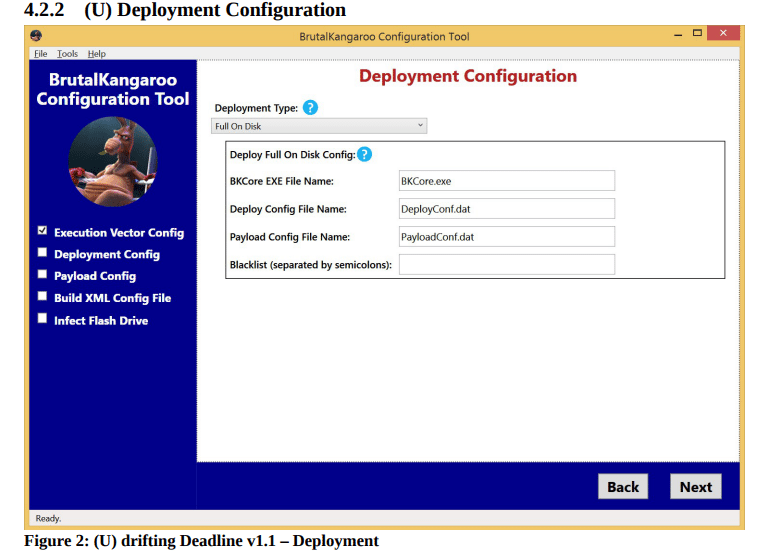

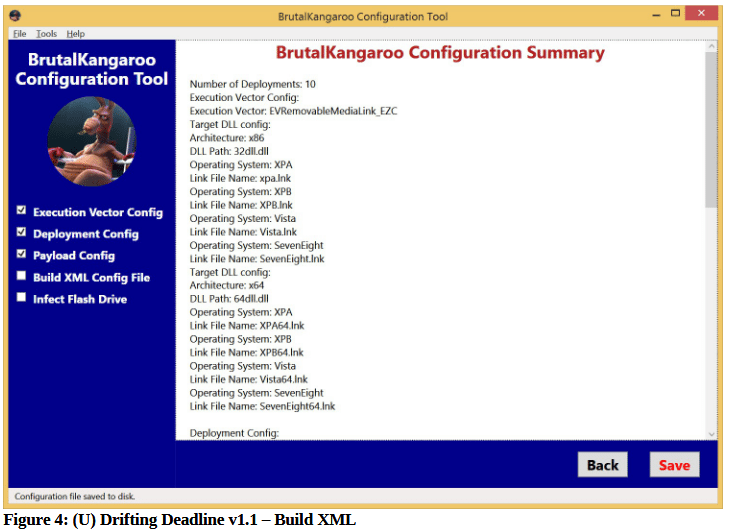

Drifting Deadline — основная часть Brutal Kangaroo инструмент, содержащая GUI-билдер для создания нужной малвари;

Shattered Assurance – серверный компонент, работающий на зараженном хосте и автоматически заражающий портативные накопители с помощью Drifting Deadline;

Shadow – инструмент, позволяющий объединить ряд зараженных оффлайновых компьютеров в единую сеть для выполнения каких-либо задач;

Broken Promise – инструмент для оценки и извлечения данных, собранных с изолированных машин.

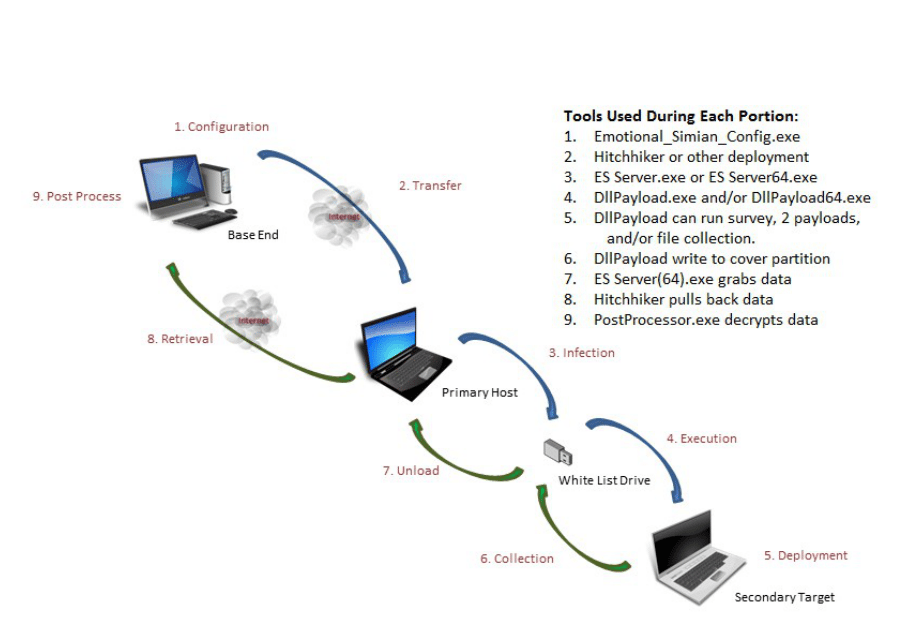

Согласно бумагам, компоненты Brutal Kangaroo используются для реализации многоступенчатых, сложных атак, которые начинаются с того, что сотрудник спецслужб использует Drifting Deadline и создает малварь для первой и второй стадии атаки.

Затем нужно заразить компьютер в целевой сети, однако документы не описывают данный процесс, то есть к каким методам для этого прибегают оперативники ЦРУ, неизвестно. После этого первая зараженная машина станет «основным хостом» и будет использоваться для дальнейшего распространения инфекции. Каждый раз, когда пользователи будут подключать к этому компьютеру USB-накопитель, Brutal Kangaroo будет заражать его малварью, отличной от той, что заразила основной хост, и созданной специально для USB. Ставшие вредоносными USB-накопители после этого будут заражать все компьютеры, к которым подключаются.

Вторая фаза атаки полагается на вредоносные файлы LNK, то есть ярлыки Windows. Файлы LNK будут вызывать автоматическое выполнение вредоносного пейлоада каждый раз, когда будут открыты в Windows Explorer. Аналогичный вектор атак использовала нашумевшая малварь Stuxnet, от которой серьезно пострадала ядерная программа Ирана.

Для данных атак используются эксплоиты Giraffe и Okabi, поддерживающие 32- и 64-разрядные архитектуры. Okabi более эффективен против машин, работающих под управлением Windows 7, 8, и 8.1, тогда как Giraffe работает только против Windows XP

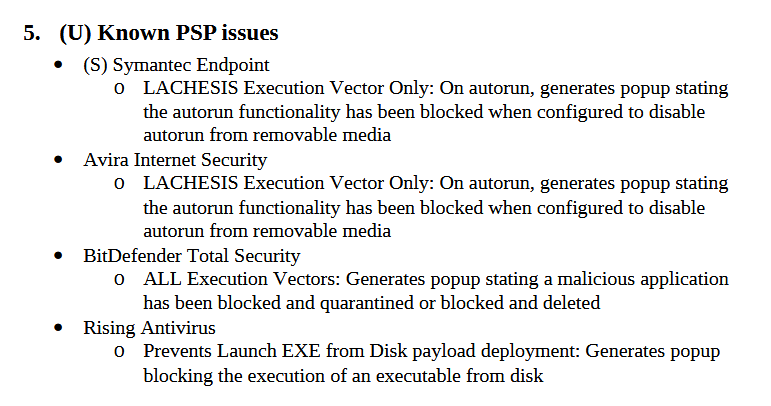

Согласно опубликованным бумагам, ранее инструментарий назывался EZCheese и Emotional Simian, и эксплуатировал 0-day уязвимость, которая была исправлена в марте 2015 года. Однако переход на эксплуатацию новых багов также оказался не слишком успешным. Так, в инструкции к Drifting Deadline сообщается, что начиная с 23 февраля 2016 года некоторые антивирусные продукты обнаруживают малварь Brutal Kangaroo (в бумагах перечислены Avira, Bitdefender, Rising Antivirus и Symantec).

Более того, с 2016 года разработки Microsoft представили целый ряд патчей для исправления уязвимостей LNK-файлов, включая патч, вышедший в этом месяце. Напомню, что ранее в этом году представители Wikileaks обещали делиться с производителями эксклюзивной информацией о инструментах ЦРУ, входящих в дамп Vault 7. Вероятно, выход свежего патча Microsoft напрямую связан с публикацией бумаг о Brutal Kangaroo.

Источник