Представь, что у тебя в руках черный ящик. Ты не знаешь, что внутри, но он работает идеально. Хочешь понять, как именно? Или даже сделать такой же, только лучше? Вот тут и начинается реверс-инжиниринг — процесс, когда мы разбираем готовую вещь «задом наперед», чтобы разгадать её секрет.

Если коротко и по-человечески: реверс-инжиниринг — это когда вместо того, чтобы изобретать велосипед с нуля, ты берешь чужой крутой велик, разбираешь его по винтикам, понимаешь, почему он такой быстрый и удобный, а потом собираешь свой — может, даже легче и прочнее. Подробно про такие услуги можно почитать тут: https://rodvig.ru/revers-inzhiniring.

Многие думают, что это только про хакеров в темных комнатах и взлом программ. На самом деле реверс сейчас везде — от самолетов и двигателей до мобильных приложений и даже искусственного интеллекта.

Почему люди вообще занимаются обратным инжинирингом

Обычно причин три-четыре, и все они жизненные.

Первая — нет документации. Завод закрылся, чертежи сгорели, производитель ушел с рынка. А деталь нужна вчера. Что делать? Берем образец и восстанавливаем всё по нему. В 2026 году в России это вообще один из главных драйверов импортозамещения. Санкции, ушедшие бренды — и вот уже сотни компаний вынуждены «реверсить» запчасти для станков, сельхозтехники, медоборудования.

Вторая причина — хочется сделать лучше. Китайские производители давно мастера в этом деле. Берут iPhone, разбирают, смотрят, где можно сэкономить без потери качества, и выпускают свой вариант за половину цены. Не всегда этично, но работает.

Третья — безопасность и поиск дыр. Специалисты по информационной безопасности каждый день реверсят вредоносное ПО. Видят, как вирус прячется в памяти, как обходит антивирус, и пишут защиту. Или наоборот — компании проверяют свои приложения, чтобы конкуренты или злоумышленники не разобрали их на запчасти.

Четвертая — любопытство и хобби. Есть целое сообщество, которое реверсит старые игры, телефоны, прошивки. Кто-то ради ностальгии запускает DOOM на калькуляторе, кто-то находит скрытые фичи в кнопочных Nokia 2025 года.

Как выглядит процесс на практике

Возьмем два самых популярных направления — железо и софт. Они сильно отличаются по инструментам, но логика одна.

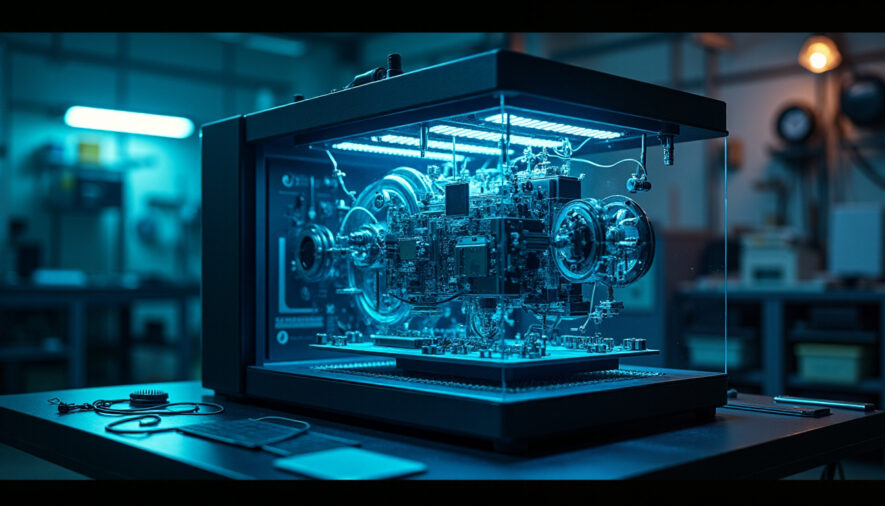

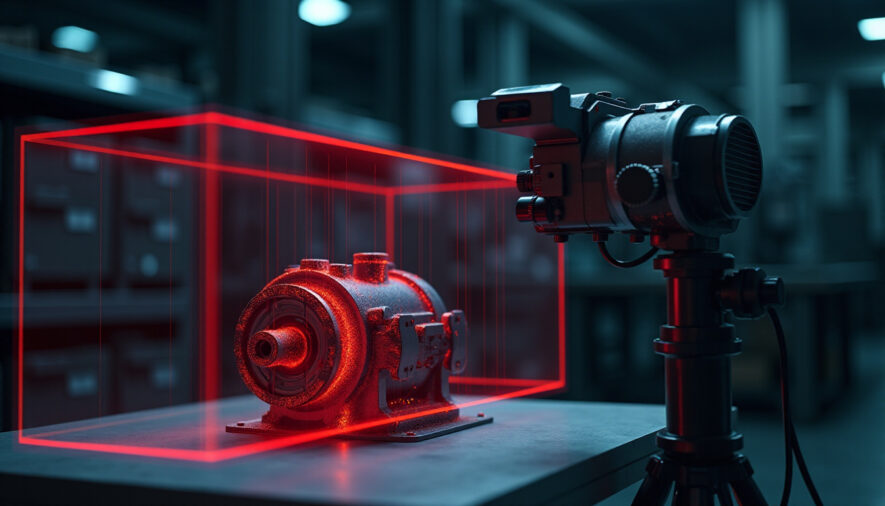

Сначала про физические изделия (машиностроение, запчасти, дизайн).

- Берём образец в руки. Лучше, если он целый и рабочий.

- Снимаем точные размеры. Раньше это делали штангенциркулем и микрометром — долго и с погрешностью. Сейчас топовый способ — 3D-сканирование. Лазерный или оптический сканер за считанные минуты создаёт «облако точек» — миллионы координат поверхности. Погрешность — до 0,01 мм.

- Превращаем облако в модель. В софте типа Geomagic, Mesh2Surface или даже бесплатной MeshLab точки соединяют в сетку, потом в поверхности, а затем в твердотельную 3D-модель. Дальше её правят в CAD (SolidWorks, Fusion 360, Компас-3D), добавляют допуски, резьбы, фаски.

- Проверяем и запускаем в производство. Печатаем прототип на 3D-принтере, фрезеруем на станке с ЧПУ или литьём. Тестируем. Если нужно — дорабатываем.

Всё. За 2–4 недели вместо года разработки с нуля получаем готовую деталь.

Теперь про программы и мобильные приложения — тут уже совсем другая история.

Софт обычно приходит в виде бинарного файла — exe, apk, ipa. Человек его не читает, а компьютер понимает отлично. Задача реверсера — превратить этот «черный ящик» обратно в читаемый код.

Основные шаги такие:

- Дизассемблируем. Программы вроде IDA Pro, Ghidra (бесплатная и очень мощная в 2026), Binary Ninja или Radare2 превращают машинный код в ассемблер — низкоуровневый язык, который уже можно хоть как-то понять.

- Дебаггим. Запускаем программу под отладчиком (x64dbg, OllyDbg, WinDbg) и смотрим, что происходит шаг за шагом. Где проверяется лицензия? Как шифруются данные? Какие функции вызываются при нажатии кнопки?

- Ищем интересные строки и функции. Часто ключевые слова («license», «trial», «invalid key») или криптографические константы сразу выдают, где прячется защита.

- Патчим или пишем обходы. Меняем один байт — и проверка лицензии пролетает. Или пишем свой загрузчик, который подменяет поведение.

В 2026 году сюда активно подключают ИИ. Claude, Grok или специализированные модели помогают быстрее находить паттерны в огромных бинарниках, подсказывают, где может быть антиотладка, генерируют псевдокод на C++ из ассемблера. Это сильно ускоряет работу, но без человеческого взгляда пока никуда.

Где реверс-инжиниринг встречается каждый день

Даже если ты не специалист, ты с ним сталкиваешься.

- Обновил Windows, а старый софт сломался? Microsoft иногда реверсит поведение старых API, чтобы новые версии не ломали совместимость.

- Китайский аналог твоего любимого гаджета дешевле в 3 раза? Скорее всего, там применили реверс оригинала.

- Играешь в старую игру с модом, который добавляет новые уровни? Кто-то реверсил движок и впихнул туда новое.

- Антивирус поймал троян? Аналитик только что закончил его реверсить, чтобы понять, как он крадет пароли.

Реверс — это не магия и не преступление (если не нарушаешь лицензию и законы). Это просто способ понять, как устроен мир вокруг нас. Иногда для ремонта, иногда для конкуренции, иногда ради чистого интереса.

А ты когда-нибудь пытался разобрать, как работает какая-то программа или устройство? Расскажи в комментариях — интересно, у кого какой опыт.